截至 2017 年 12 月底,我国 4G 用户已近 10 亿户,渗透率高达 70%——4G 网络的普及度之高超乎想象,更是明显快于覆盖面极广的无线 WiFi。但是近日有计算机安全专家发现,4G网络中存在大量的安全漏洞,能偷窥用户信息、窃听电话、让设备脱机甚至发出虚假紧急警报。

只要连接 4G 网络,你的手机就有可能会被入侵。

渗透率极高的 4G 网络安全威胁

据外媒 The Register 近日报道,普渡大学和爱荷华大学的研究人员在 4G LTE 网络中发现存有大量新的漏洞,这些漏洞可以通过模拟现有用户的身份发起数十种攻击方式。

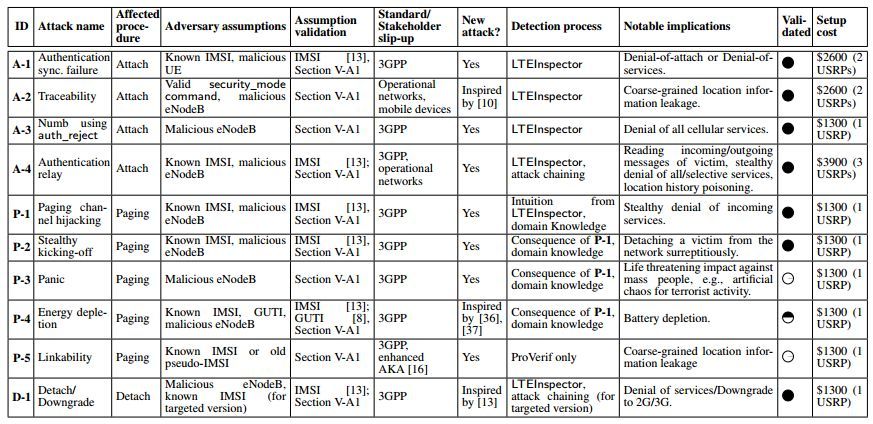

研究过程中,研究人员采用了一种叫做 LTEInspector 的测试框架,它能帮助检测到 LTE 无线电和网络的漏洞。研究小组成员 Syed Rafiul Hussain 指出,在 10 种攻击中,他们已经用来自美国四家主要运营商的 SIM 卡确认了其中的 8 种,“大多数这些攻击的根源都是因为缺少合适的身份认证、加密以及重要协议信息回放保护。”

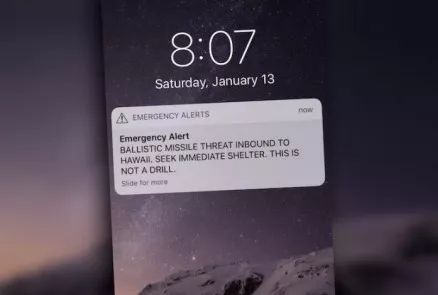

Hussain 表示,这些漏洞可以用来虚构受害者设备的位置,给一些犯罪分子带来可乘之机,通过植入虚假位置信息等方法来妨碍执法人员的调查进度。还有一种攻击方式则是向特定区域的设备发送虚假紧急警告进,从而引发“人为混乱”,例如今年 1 月夏威夷发生的弹道导弹警告就在当地引起了不小的骚动,这与网络攻击引发的影响效果是一样的。

研究人员还称,任何人都能利用常见的软件无线电设备和开源 4G LTE 协议软件发起上面这些攻击,成本可以低至 1300 美元 — 3900 美元。

攻击方式及原理

在研究人员所公布的技术报告中,详细介绍了这十种 4G 漏洞攻击方式。依靠这个方法发现的漏洞,有些是已经报道过的,有些是最新发现的,如下表所示,会导致用户信息被窃或拦截、电话遭遇窃听、中断网络连接、让设备脱机、锁定用户位置以及发出虚假报警等安全威胁。

验证同步失败攻击是针对附加程序的攻击方式,包括伪造来自恶意设备的 attach_request 消息,以阻止受害者的手机附着;

可跟踪性攻击是指使用 security_mode_command 指令,通过恶意节点来跟踪用户;

服务中断攻击是指使用 Stingray 等恶意节点,通过注入恶意控制平面命令来攻击;

寻呼协议攻击也都需要一个恶意节点,攻击者可以劫持寻呼信道以破坏受害者的服务,包括报告中所提到的恐慌袭击,发布假的紧急警告等;

能耗攻击是指通过迫使目标设备反复重新连接到网络,寻呼信道还会被用于攻击受害者的电池,强制性耗尽能源;

针对分离协议的攻击与寻呼攻击一样,也需要受害者连接到恶意节点;

......

针对这十种攻击方式,CSDN 特别邀请了 360 公司 4G 安全专家黄琳老师进行了详细解答。她表示,报告中提供了一种分析 LTE 协议安全性的重要方法论,依靠这个方法发现的这十种漏洞,影响比较严重的一个是伪造手机在网络中的位置,另一个是发送虚假的灾害警报。

发送虚假的灾害警报很容易被发现,属于扰乱公共安全的严重行为。但是伪造手机在网络中的位置,是可以被个人所利用的——这正是中继攻击的原理,即相当于在手机与真实网络中间加了两个中继器,真实网络只知道中继器在哪里,不知道手机在哪里。报告中也称,这种攻击方式可以“使攻击者连接到核心网络,而无需任何合法证书,同时可以冒充受害的蜂窝设备”。这也就意味着,它能够让攻击者冒充受害者的电话号码连接到网络,或在核心网络中追踪受害者设备的位置,从而在刑事调查期间设置虚假的不在场信息或种植假证据。

漏洞威胁的技术应对

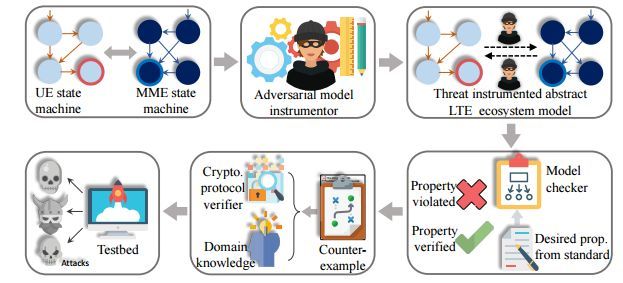

针对此次漏洞事件,该研究团队开发的技术称为 LTEInspector,即上文中提到的测试框架,也是符号模型检查器和加密协议验证器的组合体。

LTEInspector 测试器架构

LTEInspector 框架可以检查事件和操作的顺序、提供密码保护和其他约束。因此,报告中写道:“LTEInspector 能够测试的一系列属性包括真实性、可用性、完整性以及用户敏感信息的保密性等等。”

5G 可否拯救漏洞问题?

目前的 5G 网络炒得火热,各商家也承诺即将推出的 5G 网络将会变得更快、更安全,但很显然 4G LTE 并不会在短期内消失。而且要注意的是:这些漏洞已经被写入了 LTE 协议,因此很可能会对整个行业产生影响。受影响的协议程序包括:

附加:将用户设备与网络相关联的过程(例如打开手机时);

分离:发生在关闭设备或网络与设备断开连接时(例如由于信号质量差或电话无法向网络验证时);

寻呼:该协议是呼叫建立的一部分,用于强制设备重新获取系统信息,并用于紧急警报应用。

4G LTE 网络漏洞中存在的 DoS 类攻击问题,即使在 5G 系统中也同样难以解决。虽然 3GPP 曾经讨论过在 5G 引入证书体系,防止手机连接伪基站,也就是说伪基站发出的广播消息都能识别出来是伪造的,但是大部分运营商和厂商觉得这个方案太“重”了,所以后续是否会采用仍有待考量。

此外还有一些漏洞攻击方式是追踪类的攻击,就是类似 IMSI catcher 的问题,这些问题确实有计划在 5G 中落实解决。但是对于那些热衷于 5G 协议的人应该明白,短时间内,5G 做不了救世主,这些漏洞问题也不可小觑。

参考链接:

4G 漏洞研究报告http://wp.internetsociety.org/ndss/wp-content/uploads/sites/25/2018/02/ndss2018_02A-3_Hussain_paper.pdf

https://www.theregister.co.uk/2018/03/05/4g_lte_protocol_vulnerabilities/

感谢 360 公司 4G 安全专家黄琳老师的技术解读。

本文转自公众号“CSDN”,公众号ID:CSDNnews