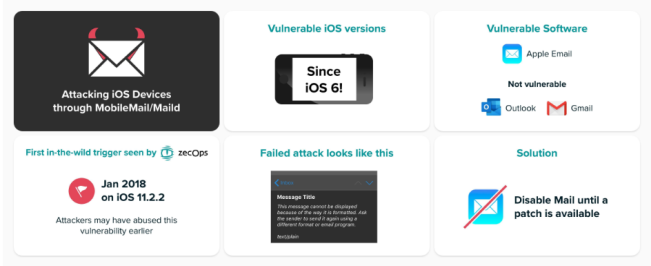

近日,安全研究人员发现iPhone和iPad自带的默认邮件应用程序MobileMail 和Maild存在两个正在被在野利用的严重漏洞,而且至少在两年前就已经开始监视用户了。

这两个漏洞允许远程攻击者秘密获取苹果设备的控制权,只要向已经登录邮件账号的用户设备发送电子邮件即可。这可能会使超过5亿部iPhone容易受到黑客的攻击。同时,iPad也存在这一问题。

旧金山的一家手机安全取证公司ZecOps在周三发布的一份报告中表示,在2019年末调查一起客户网络攻击事件时,发现了该问题。ZecOps创始人Zuk Avraham表示,他发现证据显示,这一漏洞至少在六起网络入侵事件中被利用。

Zuk推特声明

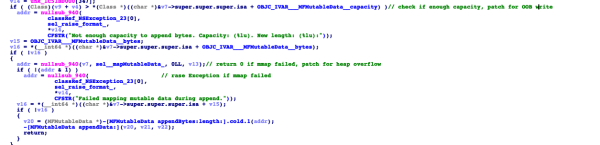

该漏洞是存在于苹果自带邮件应用程序中的MIME库中的远程代码执行漏洞,首先是因为越界写入错误,其次是堆溢出问题。

尽管两个电子邮件都是在处理邮件时触发的,但是第二个漏洞更为严重一些,因为其可以实现“零点击”利用,无需任何用户交互。

iOS 13上的漏洞触发:在后台打开Mail应用程序时,iOS 13上的无辅助(零点击)攻击

iOS 12上的漏洞触发:攻击需要单击电子邮件,攻击将在呈现内容之前触发,用户不会在电子邮件本身中发现任何异常

如果攻击者控制邮件服务器,则可以触发(即零点击)iOS 12上的无辅助攻击。

报告中还提及疑似遭受攻击的目标:

来自北美财富500强企业的员工;

日本某航空公司的高管 ;

来自德国的贵宾;

来自沙特阿拉伯和以色列的MSSP;

欧洲记者;

怀疑:一家瑞士企业的高管。

八年零日漏洞在野利用

据研究员表明,两个漏洞存在iPhone 和iPad多个版本中长达8年,可以追溯到iOS6,甚至影响了当前的iOS 13.4.1,常规版本尚且没有补丁更新。

更让人担忧的是,多个攻击者组织长期利用这些漏洞(至少在野零日攻击中利用了2年最早可追溯到2018年1月)。

研究人员说:“目前公布的攻击数据有限,但是至少有6个组织或者个体遭受攻击,影响力还是很大的。尽管ZecOps没有发现攻击的幕后黑手,但是我们了解到至少有一个“雇佣组织”在销售该漏洞利用,并将电子邮件地址作为唯一标识符。

此外,对于苹果用户本身来说是很难意识到黑客的入侵的,因为他们在获取用户远程操控之后,可以立即删除恶意电子邮件。

尽管数据表示是用户的iOS设备接收和处理电子邮件的,但是本应存储在邮件服务器上的邮件却消失了,因此可以推断故意删除是攻击手段的一部分。

除了邮件使用速度的短暂下降以外,用户没法发现任何的异常行为。成功的漏洞利用是让黑客在MobileMail 或者Maild 应用程序中执行恶意代码,并窃取、修改或者删除邮件。

然而,想要完全操控设备,黑客还需要一个助手,即单独的内核漏洞(比如无法修补的Checkm8漏洞)。尽管目前研究人员还没有发现黑客使用的恶意软件细节,但是邮件的漏洞和内核漏洞结合使用来监控他们的目标用户也不是没有可能。

当心!目前尚无可用补丁

研究人员在两个月前发现这次的在野利用攻击,并将其报告给苹果安全团队。

截至发文,只有iOS13.4.5 beta版本在上周发布,包含了这两个漏洞的安全补丁。

而数百外的iPhone 和iPad用户还需等待下一次的软件安全补丁更新。与此同时,强烈建议苹果用户不要使用设备内置的邮件应用程序。

披露时间表

2020年2月19日,根据ZecOps负责任的披露政策,向供应商报告了可疑事件,该事件允许立即发布在野触发因素;

受影响的供应商与ZecOps之间的持续进行攻击;

3月23日,ZecOps向受影响的供应商发送了OOB Write漏洞的POC复制信息;

3月25日,ZecOps共享了OOB Write的本地POC;

3月31日,ZecOps确认同一地区存在第二个漏洞,并且具有远程触发功能(远程堆溢出),这两个漏洞都是在野外触发的;

3月31日,ZecOps与受影响的供应商共享了POC,以解决远程堆溢出漏洞;

4月7日,ZecOps共享了一个自定义邮件服务器,只需在Mail中添加用户名和密码并下载电子邮件,即可轻松触发iOS 13.4 / 13.4.1上的0单击堆溢出漏洞;

4月15日至16日,供应商在公开测试版中修补了这两个漏洞;

4月20日,研究人员重新分析了历史数据,发现了VIP和目标人物在野外触发的其他证据,并发送了一封电子邮件,通知供应商,我们将必须立即发布此威胁通报,这样企业可以自我保护,因为攻击者(因为已在Beta中进行了修补)很可能会越来越活跃;

4月22日,公开披露。