新冠疫情大流行正式进入第二年,COVID-19 已经影响到了个人生活与社会生产的方方面面,甚至已经改变了企业安全领域的游戏规则。

不计其数的员工正在通过远程的方式访问公司的网络或者基于云的资源进行办公,IT 工作人员也只能通过远程访问对关键系统进行排障与维护。供应链承受了巨大的压力,攻击者也在争分夺秒地利用这些存在的漏洞发起攻击。

以下是 2022 年的安全趋势(包括趋热与转冷),预计在新的一年里攻击的范围和复杂程度将会变得更加难以应对。

九大趋势

勒索软件不会消失(趋热)

网络安全顾问Shira Rubinoff 表示:“勒索软件攻击越来越多,而且没有放缓的迹象”。勒索软件攻击呈现指数级增长,并且持续上升。这主要是由于在疫情大流行中,在线业务不断增长、数字环境不断拓宽。工作模式向远程居家的转变,推动组织都在加强网络安全防护。现在,组织处在一个可能安全也可能不安全的环境当中,员工通过多种设备处理各种各样的任务。

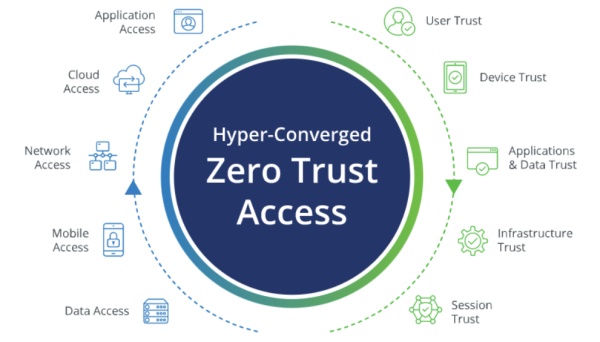

Shira Rubinoff 建议组织专注于加强网络安全意识,包括对整个组织进行培训与教育,以帮助缓解网络钓鱼攻击。“组织应主动保护自己的数据,并考虑开始部署零信任”,Shira Rubinoff 补充道。

关键数字:

根据 Gartner 最新的新兴风险监测报告显示,“新的勒索软件”是高管们最关心的威胁。与此同时,Verizon 的数据泄露调查报告显示,勒索软件的攻击频率在 2021 年翻了一番。IDC 在 2021 年勒索软件研究报告中发现,在 2021 年大约 37% 的全球组织声称他们是某种形式勒索软件攻击的受害者。

加密货币挖掘的增加(趋热)

攻击者通过各种手段入侵组织后,偷偷使用组织的计算资源挖掘加密货币就称为 Cryptojacking。挖矿并没有勒索软件那么引人注目,攻击者可以潜藏其中长时间不被发现。由于没有勒索赎金,也没有个人隐私信息窃取,公司也不必对外披露入侵行为。这导致很难量化入侵带来的损失,组织损失的是算力、性能和电费等。然而,随着加密货币不断升值,攻击者有极强的动力从事加密货币的挖掘。

IDC 的分析师 Frank Dickson 表示:“我不知道大家对它到底有多关注,毕竟挖矿不像勒索软件那么高调”。他指出,挖矿是一种日益严重的安全威胁,其本质就是进入组织计算机系统的后门,攻击者可以将这个后门出售给其他希望发起勒索软件攻击或者其他类型攻击的攻击者。

关键数字:

Sonic Wall 的分析报告显示,2021 年第三季度全球的加密货币挖掘增加了 21%,在整个欧洲则激增 461%。

Deepfake 将会成为武器(趋热)

网络安全顾问 Magda Chelly 认为,Deepfakes 将成为未来一段时间内的热门安全问题。尽管到目前为止,Deepfakes 主要应用在娱乐领域中,将视频中一个演员的脸替换为另一个演员的脸,又或者让视频中的政客说出他们显然从未说过的话。

Magda Chelly 预测,攻击者将会利用 Deepfakes 技术伪造人脸从而破坏生物认证访问控制。攻击者以后还会围绕基于人工智能的 Deepfakes 技术开展各种各样的攻击,例如已经发生了伪造 CEO 的声音诱使员工将大笔资金转入恶意账户的案例。除了欺诈外,攻击者还可以制作有关高管和主管的违法视频,进行勒索。

关键数字:

“根据在暗网上跟踪的信息,自从 2019 年以来,围绕 Deepfakes 的讨论增加了 43%”,Rapid7 公司产品管理高级总监 Alon Arvatz 如是说。

针对会议软件发起攻击(趋热)

疫情没有放缓的迹象,很多员工还都居家办公,员工必须通过会议软件与其他同事进行沟通交流。互联网安全中心(CIS)运营副总裁 James Globe 表示,针对这些软件/服务的攻击也令人担忧。

James Globe 认为,组织需要出台正式的政策和规章制度供员工遵循,打击试图通过窃听对话或者窃取敏感文档的攻击者。

James Globe 建议组织要采取相关标准措施,例如清理邀请列表、会议设置密码、不同通信方式发送密码、主持人手动邀请人加入以及在会议开始后锁定会议等。

关键数字:

根据 Acronis 网络就绪报告的统计,超过 30% 的公司表示其视频会议系统在 2021 年曾受到攻击。

虚拟专用网正在消失(转冷)

疫情大流行使得为员工提供安全的远程访问途径成为了重中之重,同时也暴露了传统虚拟专用网存在的缺陷。虚拟专用网管理起来很复杂,也并没有那么安全,仍然遵守老式的边界安全的安全范式。

“我们并不是要抛弃虚拟专用网,而是虚拟专用网并不能很好的保护远程工作人员,我们宁愿选择零信任的解决方案”,Dickson 表示。

虚拟专用网为远程用户提供了与企业资源之间的安全信道,但虚拟专用网无法判断连接的设备是否已经被感染或者有人使用被盗的凭据连接。虚拟专用网并不保证应用层安全,一旦用户连接到网络中,就不能提供基于角色的访问控制,而零信任解决了所有这些问题。

关键数字:

根据 Gartner 的预计,到 2023 年 60% 的企业将逐步淘汰 VPN 转而使用零信任。

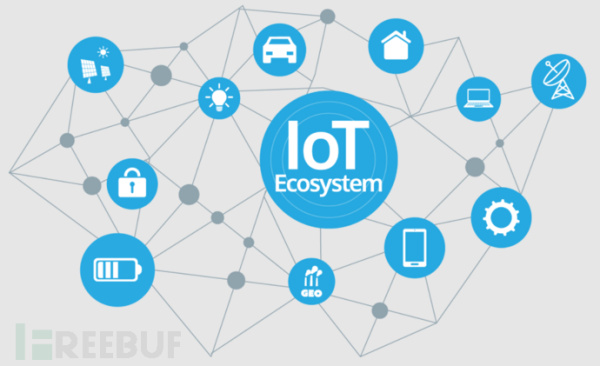

针对 IoT/OT 的攻击(趋热)

Chelly 表示,针对 IoT/OT 基础设施的攻击将在 2022 年越来越多。攻击目标多种多样,包括关键基础设施、传统制造设施,甚至是智能家居设备。

攻击者瞄准工业传感器有可能会造成物理破坏,可能会导致流水线关闭或者服务终端。疫情大流行致使员工通过远程访问管理这些系统,这也为网络犯罪分子提供另一个非常好的切入点。

Chelly 预测攻击者还将会持续进行勒索类的攻击。例如攻击提供智能家居的供应商,来锁定智能门锁和智能恒温器。

关键数字:

研究人员模拟家庭网络环境监控发现,一周内有超过 12000 次攻击尝试。

供应链攻击(趋热)

供应链安全与否取决于最薄弱的部分,这也是攻击者入侵高价值目标的绝佳手段。例如最臭名昭著的 SolarWinds 攻击就是一个供应链攻击,攻击者利用 SolarWinds 软件中的一个漏洞入侵了数百家公司。

Globe 表示,供应链安全仍然将是一个热门话题。他建议组织主要特别关注第三方、合作伙伴、承包商、托管服务提供商和云服务提供商。持续确认这些实体的安全实践是健全的,持续验证这些实体遵守他们的安全政策。

关键数字:

Forrester 的数据显示,55% 的安全人员反馈所在组织在过去的一年经历了供应链或第三方供应商的安全事件或违规行为。

扩展检测与响应 XDR(趋热)

扩展检测与响应(XDR)是一种相对较新的威胁检测和响应方法,业界试图通过 XDR 打破安全孤岛并提供包含多个安全数据流的服务。XDR 利用基于云的大数据分析整合来自端点、电子邮件、身份和访问管理、网络管理、云安全、威胁情报和威胁狩猎等数据。

Dickson 表示,与其说 XDR 是一个产品,还不如说 XDR 旨在构建一个集成多种安全工具、用以分析上下文中存在安全威胁的平台。

关键数字:

Gartner 的数据显示,到 2027 年年底会有多达 40% 的组织使用 XDR。

使用密码(转冷)

密码一种较为不可靠的安全验证方式,但行业在采用替代方案上一直很缓慢。在 FIDO 联盟、微软、苹果与谷歌等行业巨头的大力推动下,基于生物特征(指纹或人脸)的无密码身份验证正在快速增长。

Dickson 建议组织应该尽可能地消除密码的使用,他认为完全无密码的解决方案比双因子身份验证方案(密码作为其中一个因素)更好。

关键数字:

根据 Verizon 数据泄露报告,80% 的数据泄露都是由于密码错误或重复使用密码造成的。